なぜ企業はアイデンティティーをきちんと管理できないのか? 背景にある根深い課題

アイデンティティー狙いのサイバー攻撃が増加傾向にある今、従業員アカウントをはじめとしたアイデンティティーの適切な管理が求められている。企業はどこまで対処できているのか。SailPointの年次調査から現在地が見えてきた。

この記事は会員限定です。会員登録すると全てご覧いただけます。

SailPoint Technologies(以下、SailPoint)は2024年10月8日(現地時間)、企業のアイデンティティーセキュリティの成熟度に関する調査結果をまとめた年次レポート「アイデンティティー セキュリティ調査レポート」の2024〜2025年版を公開した。

同レポートは今回で3度目の年次調査となる。ITやセキュリティ、リスク分野における349人のアイデンティティーアクセス管理(IAM)の意思決定者を対象に実施したものだ。なお、調査対象者の半数以上は従業員1万人以上の組織に属している。

ランサムウェア攻撃の手口として、従業員のサービスアカウントといったアイデンティティーを窃取するソーシャルエンジニアリング攻撃が流行している。この他、依然として内部不正による情報漏えいのリスクも存在する。この状況において、従業員のID、botのIDを含む自社のデジタルアイデンティティーの管理から破棄までの一連のライフサイクルを適切に運用することが求められている。

今回の調査から、企業におけるアイデンティティーセキュリティの現在地と課題が浮き彫りになった。調査の詳細を見ていこう。

アイデンティティーセキュリティの成熟度を高める5つのステップ

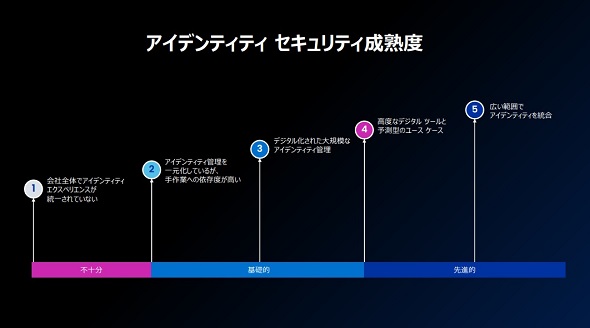

同レポートは「包括的なアイデンティティーセキュリティ戦略が策定されているかどうか」「適切なテクノロジーやツールが導入されているかどうか」「どのような運用モデルが採用されているか」「アイデンティティーセキュリティのニーズをチャットでサポートできる人材がいるかどうか」という4つの観点から、企業の成熟度を以下の5段階に分類している。

- 第1段階: 成熟度が最も低い。デジタルアイデンティティーの取り組みを可能にするための戦略と技術が欠けている

- 第2段階: ある程度のアイデンティティー技術を導入しているが、手作業への依存度が依然として高い

- 第3段階: アイデンティティー管理の規模が拡大しており、組織全体でより広範に普及している

- 第4段階: 大規模に自動化しており、デジタルアイデンティティーを強化するためにAIを利用している

- 第5段階: アイデンティティーの未来の姿に最も近い状態。企業のアイデンティティーコントロールと外部のアイデンティティーエコシステムの境界が曖昧(あいまい)になり、次世代の技術革新においてアイデンティティーがビジネスをサポートする

アイデンティティーセキュリティの成熟度。第1段階は「不十分」、第2段階、第3段階で「基礎的」、第4段階、第5段階で「先進的」と評価されている(出典:SailPointテクノロジーズ ジャパン提供資料)

アイデンティティーセキュリティの成熟度。第1段階は「不十分」、第2段階、第3段階で「基礎的」、第4段階、第5段階で「先進的」と評価されている(出典:SailPointテクノロジーズ ジャパン提供資料)SailPointのクリス・ゴセット氏(テクノロジーサービス部門 シニア・バイスプレジデント)によると、今回の調査では対象企業のうち第1段階の企業は41%、第2段階の企業は23%、第3段階の企業は26%と、半数以上の企業が「不十分」または「基礎的」の段階にあることが明らかになった。

「2022年にはじめて調査を実施したときから状況は大きく変化しておらず、多くの企業がアイデンティティーセキュリティの初期段階に位置している。裏を返せば第1段階の企業には技術的な負債のようなしがらみがない分、伸びしろがあるということだ。企業は正社員や契約社員、またはマシン、botが持つアイデンティティーを縦割りで管理するのではなく、統合的に管理することが求められている」(ゴセット氏)

では、なかなか企業のアイデンティティーセキュリティの成熟度が高まらない背景には何があるのか。SailPointテクノロジーズ ジャパンの藤本 寛氏(社長兼本社バイスプレジデント)は以下のように語る。

「やはり、そもそも包括的なアイデンティティーセキュリティ戦略を策定できている企業は日本や世界を問わず限られていると感じる。さらに言えばこのように戦略を策定できないのはアイデンティティーセキュリティに知見を持つIAMの専任担当者が社内またはベンダー側双方で非常に少ないからだろう」(藤本氏)

今回の調査でも実際、サイバーセキュリティ担当がIAMの専門家で構成されている割合は、第2段階以上にある組織でも20〜22%であることが分かった。セキュリティ人材が不足する昨今、さらにその中でも専門性の高いIAMの有識者を育成や採用するというのは困難な状況にある。

一方で同調査では、アイデンティティーセキュリティにおける先進企業になれば、より高い投資体効果や経済的なインパクトを得られることも分かっている。ゴセット氏によると、具体的には、従業員のID窃取や退職者などの内部不正に起因する情報漏えい被害といったアイデンティティーに関連するサイバーリスクを低減できる他、アイデンティティー管理者が管理を効率化することで業務負担を低減し、チームの生産性向上につながるという。

「これらに加えて、アイデンティティーセキュリティをしっかりと実施することで従業員が利用しているサービスアカウントの状況も分かるため、導入中のSaaSの活用状況も可視化できる。誰も利用していないサブスクリプションサービスを解約することで、その分の無駄な費用を削減できるはずだ」(ゴセット氏)

成熟度第1段階にいる企業は何から始めればいいのか?

同調査ではこの他、重要な気付きとしてマシンアイデンティティーの増加を挙げている。マシンアイデンティティーとは、RPAのスクリプトを動かす過程でシステムが自動的に作成したり、APIを使ってサービス連携する過程で勝手に生成されたりする、従業員(ユーザー)にひも付いていないアカウントのことだ。

調査によると、今後3〜5年でマシンアイデンティティーが急速に増加する見込みだという。その背景と問題点についてゴセット氏は以下のように語る。

「企業が利用するアプリケーションの数は増大し、RPAやAIのbotなどを活用して異なるアプリケーション間のデータ連携が進んでいる。これらは組織のさまざまなタスクを自動化するために利用されるが、この過程でマシンアイデンティティーが大量に作成される。これが大規模に実行されれば、どのマシンアイデンティティーがどのように使われているかが次第にトラッキングできなくなり、野良マシンアイデンティティーが生まれてしまう。自社が使っているアカウントをライフサイクル全体で管理することが必要だ」(ゴセット氏)

これらのアカウントはサービスにアクセスできる高い特権を持っていながら、作られていることを忘れられていたり、オーナーが不明だったりするなどガバナンスが不十分でずさんに管理されているケースが多い。そのため、これを適切に管理、必要によっては削除することがアイデンティティーセキュリティにおいては重要になる。

ではこれらを踏まえて、成熟度の第1段階にいる企業は何から始めればいいのだろうか。

藤本氏は「まずはアイデンティティーセキュリティにおける全社的な戦略を策定し、自社の状況に応じてアイデンティティージャーニーのどこから始めればいいのかを考えるべきだ。この他、現状人手でアイデンティティーを管理しているのであれば、それによってどのくらいのコストがかかっているのか、また、それをツールに置き換えた場合、どれだけコストが浮くのかなど費用対効果を考慮して分析してみてほしい」と語った。

ゴセット氏は「アイデンティティーセキュリティ戦略を策定するためには、組織内のアイデンティティーを洗い出すことから始まる。組織にとって都合の悪いリスクが可視化されるかもしれないが、その先にあるセキュリティや生産性の向上というリターンが待っているため目を背けずに投資を進めてほしい」と述べた。

関連記事

Google Playの審査をかいくぐるトロイの木馬に要注意 合計200万回ダウンロード

Google Playの審査をかいくぐるトロイの木馬に要注意 合計200万回ダウンロード

Cybersecurity Newsは2024年11月12日(現地時間)、Google Playから配布された複数のアプリにトロイの木馬「Android.FakeApp」の亜種が含まれていたと報じた。危険なアプリの一覧も明らかになっている。 セキュリティ運用は手綱を握れ リクルートSOCリーダーが語るマネージドサービスの本質

セキュリティ運用は手綱を握れ リクルートSOCリーダーが語るマネージドサービスの本質

セキュリティ人材が不足する昨今、マネージドサービスをいかにうまく活用して負担を低減させるかがセキュリティ組織の重要なテーマだ。リクルートのSOCリーダーが任せる業務/自組織でやるべき業務の基準を語った。 日本企業で最も使われている「ダメパスワード」トップ10

日本企業で最も使われている「ダメパスワード」トップ10

Nord Securityは第6回となる年次パスワード調査の結果を発表した。個人や、グローバル企業、日本企業が最も使っているパスワードトップ10が明らかになった。その中には「nyanmage」という謎の文字列もランクインしている。 Oktaがパスキーの基本を学べるWebサイト「Passkeys Playground」を公開

Oktaがパスキーの基本を学べるWebサイト「Passkeys Playground」を公開

Okta Japanはパスキーの基本を包括的に学べる開発者向けのWebサイト「Passkeys Playground」を公開した。パスキーの基本的な仕組みから導入メリットを学習できる。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 生成AIを自社特有の業務でどう使う? 日立の「生成AIの鉄人」が4例を伝授

- QilinランサムウェアがFortinet製品の脆弱性を悪用 全世界で攻撃拡大中

- 日本IBMはどこでミスを犯したのか? NHKシステム再構築“失敗”から学ぶ

- 病院のセキュリティ対策を阻む残酷な「カネ」の問題 業界構造から真因を探る

- 悪意のあるnpmパッケージに要注意 目的は“システムの破壊”

- セキュリティ人材は業界を越える――専門家と一般従業員で考える安全対策

- プロセッサの新常識「DPU」とは? CPU、GPUとの違い

- アクセンチュアが説く「AIエージェントはDXの進め方をどう変えるか」

- 国内フィッシング報告が過去最多 最近流行中の手口とは?

- やっぱりAI導入は“金ドブ”か? 投資を100%回収した企業の割合が判明